ここでは、プライベートサービスの高度な使用テクニックを紹介します。

このセクションの複数ページ・印刷対応ビューです。 印刷するにはここをクリック.

高度な機能

- 1: ブロックするアプリ一覧

- 2: ECSによるCDNアクセス速度の向上

- 3: DDNS動的DNS

- 4: DNS分岐設定ガイド

- 5: カスタムデバイス名の使用

- 6: より速いリクエストレスポンス

- 7: 信頼できるプロバイダーの設定

1 - ブロックするアプリ一覧

混乱を避けるため、ブラックリストは一般的に広告、プライバシーの取得、マルウェアなどをブロックするために使用されますが、ブロックするアプリ一覧は指定されたアプリの使用を完全に遮断するために使用されます。

通常はスケジュールと組み合わせて個人の習慣づけを行い、依存を防ぎます。未成年者の習慣形成によく使用されます。例:学習中はソーシャルメディアやゲームなどの使用を禁止。成人の自己管理にも使用できます。例:勤務中はソーシャルメディアやゲームなどの使用を禁止。

本サービスは各国の人気アプリに基づいて事前に設定されたルールを提供しています。流行文化の変化や企業の発展により、これらのリストは時代遅れになる可能性がありますが、継続的なメンテナンスをお約束します。

リスト内のアプリが完全にブロックされていない場合、または最近人気のあるアプリを追加する必要がある場合は、お問い合わせください。最優先で対応いたします。

ヘルプが必要な場合

WeChat で連絡

private6688

または

メールを送信

service1@nullprivate.com

ご質問・問題を詳しく教えてください。できるだけ早くご返信いたします。

| 国と地域 | アプリ一覧 |

|---|---|

| グローバル | グローバルアプリ一覧 |

| 中国本土 | 中国本土アプリ一覧 |

2 - ECSによるCDNアクセス速度の向上

寧屏はECS機能をサポートし、より正確な解決を提供してネットワーク体験を最適化します。

ECS(Extended Client Subnet)とは?

ECS(Extended Client Subnet、拡張クライアントサブネット)はDNSプロトコルの拡張機能で、DNSリゾルバー(例:あなたの寧屏サーバー)がクライアントのIPアドレスの一部情報を権威DNSサーバーに渡すことを可能にします。これにより、権威サーバーはクライアントのネットワーク位置に基づいてより正確なDNS応答を提供できます。

ECSの仕組み

従来のDNSクエリ: ECSが無効な場合、DNSリゾルバーは自身のIPアドレスのみを権威DNSサーバーに送信します。これにより、権威サーバーはリゾルバーの位置(通常はデータセンター)に基づいてのみ解決判断を行うため、理想的でない結果になる可能性があります。

ECS有効時のDNSクエリ: ECSが有効になると、DNSリゾルバーはクライアントIPアドレスの一部(サブネット)をDNSクエリに含めます。例えば、クライアントのIPアドレスが

203.0.113.45の場合、リゾルバーは203.0.113.0/24をECS情報として送信する可能性があります。権威サーバーの応答: ECS情報を含むクエリを受信すると、権威DNSサーバーはこの情報を使用してクライアントに最適なIPアドレスを選択できます。これは通常、地理的にクライアントに最も近いサーバーを選択することを意味します。

ECSの利点

- より速い応答時間: クライアントを最寄りのサーバーに誘導することで、ECSはレイテンシを削減し、アプリケーションの応答速度を向上させます。

- 改善されたユーザー体験: より速い応答時間により、よりスムーズで快適なオンライン体験が得られます。

- より効果的なCDN利用: コンテンツ配信ネットワーク(CDN)はECSを利用してユーザーを最適なコンテンツサーバーに誘導し、効率を向上させ、コストを削減できます。

- ローカルリゾルバー制限の回避: 一部のローカルネットワーク事業者のDNSサーバーには、解決エラーやドメイン名ハイジャックなどの問題がある場合があり、ECSを使用することでこれらの制限を回避し、より正確な解決結果を得ることができます。

なぜ寧屏でECSを使用するのか?

寧屏はプライベートDNSサーバーとして、ドメイン名の解決にアップストリームDNSサーバーを使用するように設定できます。ECSを有効にすると、寧屏はクライアントのサブネット情報をアップストリームサーバーに渡し、より正確な解決結果を得ることができます。

3 - DDNS動的DNS

DDNSとは?

DDNS(Dynamic DNS)は、動的IPアドレスに固定ドメインを紐付ける技術です。家庭用ブロードバンドユーザがNASやスマートホームコントローラーなどの内蔵デバイスにアクセスする際に最適です。

機能特徴

- シンプルで使いやすい: スクリプト1つで自動更新を実現

- 追加費用ゼロ: ドメイン購入不要

- 高い信頼性: NullPrivateのDNSインフラを活用

- 即時反映: DNSレコード更新後すぐに有効、DNS伝播の待機不要

利用手順

フィルター->DNS書き換えからDDNSスクリプトのダウンロードURLを確認できます。

よくある質問

有効かどうかを確認するには?

ping your-domain.nameコマンドで、現在のIPアドレスに正しく解決されているかを確認できます。

または、サービス管理画面にログインし、フィルター->DNS書き換えの記録をご覧ください。

定期更新を設定するには?

Windowsタスクスケジューラ

- タスクスケジューラを開く

- 基本タスクを作成

- 実行頻度を設定(15〜30分ごとを推奨)

- プログラムの場所にPowerShellを選択し、パラメータにスクリプトのフルコマンドを入力

Linux Cronジョブ

crontabに以下を追加(15分ごとに実行):

*/15 * * * * /path/to/update_dns.sh https://xxxxxxxx.adguardprivate.com admin:password123 nas.home

注意事項

- ユーザー名とパスワードは厳重に管理し、漏洩しないようご注意ください

- 更新スクリプトをシステムの定期実行タスクに追加し、自動実行を実現することを推奨します

- 解決が即座に反映されない場合は、ネットワーク接続と認証情報が有効かどうかをご確認ください

4 - DNS分岐設定ガイド

DNS分岐概要

DNS分岐は異なるドメインの解決リクエストを異なるDNSサーバーに振り分けることで、ネットワークアクセス体験を大幅に向上させます。適切なDNS分岐設定により以下が実現できます:

- ドメイン解決速度の向上

- Webサイトアクセスの安定性向上

- 越境アクセス体験の最適化

- DNS汚染問題の回避

寧屏 分岐設定

基本設定例

# 国内DNSサーバー

223.5.5.5 # Alibaba DNS

2400:3200::1 # Alibaba DNS IPv6

public0.adguardprivate.svc.cluster.local # プライベートDNS, 大陸上流

# 海外DNSサーバー

tls://1.0.0.1 # Cloudflare DNS

tls://[2606:4700:4700::1001] # Cloudflare DNS IPv6

public2.adguardprivate.svc.cluster.local # プライベートDNS, その他上流

# 分岐ルール例

[/google.com/bing.com/github.com/stackoverflow.com/]tls://1.0.0.1 public2.adguardprivate.svc.cluster.local

[/cn/xhscdn.com/tencentclb.com/tencent-cloud.net/aliyun.com/alicdn.com/]223.5.5.5 2400:3200::1 public0.adguardprivate.svc.cluster.local

国内キャリアDNSサーバーリスト

電信DNSサーバー

| 名称 | 優先DNSサーバー | 予備DNSサーバー |

|---|---|---|

| 安徽電信 | 61.132.163.68 | 202.102.213.68 |

| 北京電信 | 219.142.76.3 | 219.141.140.10 |

| 重慶電信 | 61.128.192.68 | 61.128.128.68 |

| 福建電信 | 218.85.152.99 | 218.85.157.99 |

| 甘粛電信 | 202.100.64.68 | 61.178.0.93 |

| 広東電信 | 202.96.128.86 | 202.96.128.166 |

| 広西電信 | 202.103.225.68 | 202.103.224.68 |

| 貴州電信 | 202.98.192.67 | 202.98.198.167 |

| 河南電信 | 222.88.88.88 | 222.85.85.85 |

| 黒竜江電信 | 219.147.198.230 | 219.147.198.242 |

| 湖北電信 | 202.103.24.68 | 202.103.0.68 |

| 湖南電信 | 222.246.129.80 | 59.51.78.211 |

| 江蘇電信 | 218.2.2.2 | 218.4.4.4 |

| 江西電信 | 202.101.224.69 | 202.101.226.68 |

| 内モンゴル電信 | 219.148.162.31 | 222.74.39.50 |

| 山東電信 | 219.146.1.66 | 219.147.1.66 |

| 陝西電信 | 218.30.19.40 | 61.134.1.4 |

| 上海電信 | 202.96.209.133 | 116.228.111.118 |

| 四川電信 | 61.139.2.69 | 218.6.200.139 |

| 天津電信 | 219.150.32.132 | 219.146.0.132 |

| 雲南電信 | 222.172.200.68 | 61.166.150.123 |

| 浙江電信 | 202.101.172.35 | 61.153.177.196 |

| チベット電信 | 202.98.224.68 | 202.98.224.69 |

聯通DNSサーバー

| 名称 | 優先DNSサーバー | 予備DNSサーバー |

|---|---|---|

| 北京聯通 | 123.123.123.123 | 123.123.123.124 |

| 重慶聯通 | 221.5.203.98 | 221.7.92.98 |

| 広東聯通 | 210.21.196.6 | 221.5.88.88 |

| 河北聯通 | 202.99.160.68 | 202.99.166.4 |

| 河南聯通 | 202.102.224.68 | 202.102.227.68 |

| 黒竜江聯通 | 202.97.224.69 | 202.97.224.68 |

| 吉林聯通 | 202.98.0.68 | 202.98.5.68 |

| 江蘇聯通 | 221.6.4.66 | 221.6.4.67 |

| 内モンゴル聯通 | 202.99.224.68 | 202.99.224.8 |

| 山東聯通 | 202.102.128.68 | 202.102.152.3 |

| 山西聯通 | 202.99.192.66 | 202.99.192.68 |

| 陝西聯通 | 221.11.1.67 | 221.11.1.68 |

| 上海聯通 | 210.22.70.3 | 210.22.84.3 |

| 四川聯通 | 119.6.6.6 | 124.161.87.155 |

| 天津聯通 | 202.99.104.68 | 202.99.96.68 |

| 浙江聯通 | 221.12.1.227 | 221.12.33.227 |

| 遼寧聯通 | 202.96.69.38 | 202.96.64.68 |

全国移動 DNS IP

| 名称 | 優先DNSサーバー | 予備DNSサーバー |

|---|---|---|

| 北京移動 | 221.130.33.60 | 221.130.33.52 |

| 広東移動 | 211.136.192.6 | 211.139.136.68 |

| 江蘇移動 | 221.131.143.69 | 112.4.0.55 |

| 安徽移動 | 211.138.180.2 | 211.138.180.3 |

| 山東移動 | 218.201.96.130 | 211.137.191.26 |

公共 DNS IP

| 名称 | 優先DNSサーバー | 予備DNSサーバー |

|---|---|---|

| 114 DNS | 114.114.114.114 | 114.114.115.115 |

| CNNIC SDNS | 1.2.4.8 | 210.2.4.8 |

| Alibaba Cloud公共DNS | 223.5.5.5 | 223.6.6.6 |

| DNSPod DNS+ | 119.29.29.29 | 119.29.29.29 |

| Google DNS | 8.8.8.8 | 8.8.4.4 |

設定推奨事項

- 最寄りのDNSサーバーを優先的に選択

- IPv4およびIPv6 DNSを同時に設定

- 重要なドメインには予備DNSを設定

- 分岐ルールを定期的に更新

- DNS応答時間を監視

注意事項

- 設定前に既存のDNS設定を記録しておく

- 信頼できないDNSサーバーの使用を避ける

- DNS解決が正常に動作しているか定期的に確認

- ルールリストを簡潔かつ有効に保つ

適切なDNS分岐設定により、ネットワークアクセス体験を大幅に向上させることができます。実際のニーズに応じて適切なDNSサーバーと分岐ルールを選択することをお勧めします。

参考

5 - カスタムデバイス名の使用

サービスのリスニングアドレスを直接使用すると、次のようになります:

tls://xxxxxxxx.adguardprivate.comhttps://xxxxxxxx.adguardprivate.com/dns-query

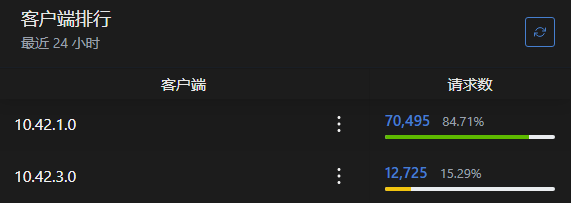

管理画面で表示されるクライアントランキングのIPはロードバランサーのクラスターIPであり、ユーザーにとって意味がなく、異なるデバイスを区別することができません。

拡張ドメインとURLパスの追加によって、異なるデバイスを識別することができます。

- DoTは拡張ドメイン方式を使用します。例:

tls://device1.xxxxxxxx.adguardprivate.com - DoHはURLパス追加方式を使用します。例:

https://xxxxxxxx.adguardprivate.com/dns-query/device2

注意:

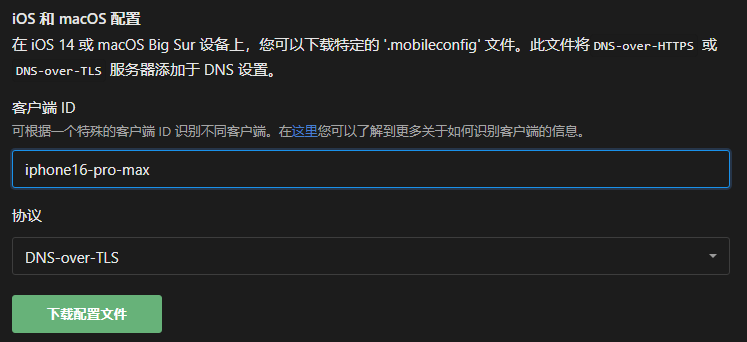

- Androidデバイスの設定時はプロトコルプレフィックス

tls://を入力する必要はありません。device1.xxxxxxxx.adguardprivate.comのみを入力してください。 - Appleデバイスは設定ガイドでクライアントIDを入力し、構成プロファイルをダウンロードして設定を行い、手動入力は不要です。

個人サービスのすべてのデバイスは、サービスのクエリ制限を共有し、秒間

30リクエストです。

6 - より速いリクエストレスポンス

有料ユーザーはAdGuardプライベートサービスを利用し、DNSリクエストパスは以下の通りです。

パスに基づいて最速レスポンスソリューションを分析できます。

ローカルキャッシュヒット

最速のレスポンスはローカルキャッシュヒットです。ローカルキャッシュはメモリレベルであるため非常に高速で、わずか数マイクロ秒で完了します。

これはDNSレスポンスのTTL(time to live)値によって制御され、通常数分から数時間で、この期間中はクエリ結果が有効であり、再クエリは不要です。

コントロールパネル -> 設定 -> DNS設定 -> DNSキャッシュ設定 -> 最小TTL値の上書きで最小TTL値を設定でき、この値を大きくすることでキャッシュ時間を延長し、システムがローカルキャッシュをより多く使用するようにします。一般的なTTL値は600秒です。

しかし、本サイトにはフィルタリング機能もあるため、必要なサービスが広告ルールによって誤ってブロックされた場合、一時的に暗号化DNSを無効にしても、必要なサービスにすぐアクセスできない可能性があります。なぜなら、ローカルキャッシュの結果はフィルタリングルールによって変更されているからです。そのため、60秒に設定することは比較的安全な値であり、誤ブロックが発生した場合でも、暗号化DNSを無効にした後、ユーザーが長時間待つことはありません。

AdGuard DNSサーバー

本サイトは現在、杭州のアリババクラウドサーバーを使用しており、東部地域のほとんどのユーザーに低レイテンシを提供できます。ビジネスが成長するにつれて、将来的に全国範囲でサーバーを増やす予定です。

サーバーキャッシュヒット

デフォルトで各ユーザーに4MBのDNSキャッシュが設定されており、経験上、これは1つの家庭での使用に十分です。この設定の自由な変更はユーザーサービスの強制終了を招く可能性があるため、本サイトではこの設定の変更エントリをブロックしています。

上流DNSサーバー

アリババクラウドサービスを使用しているため、上流DNSサービスもアリババクラウドのDNSサービスを選択しており、非常に高速で、通常数ミリ秒で結果を返します。

ユーザーは上流DNSサーバーにリクエストを送信する3つの方法があります:

- ロードバランシング:本サイトはデフォルトでロードバランシングを使用しており、自動的に最速のサーバーを選択して結果を返します。

- 並列リクエスト:本サイトは並列リクエストの使用を一時的に制限しません。

- 最速IPアドレス:現在意味のない設定であり、本サイトではこの設定の変更エントリをブロックしています。

なぜ最速IPアドレスが意味がないかを説明します。最速IPは、実際にサービスにアクセスするデバイス自体によって選択される必要があります。AdGuardサービスが杭州で実行され、ユーザーが北京にいる場合、AdGuardは杭州のIPアドレスが最速だと考えますが、実際にはユーザーが北京のサービスにアクセスする方が最速であり、杭州のIPアドレスを選択することは逆にレイテンシを増加させます。そのため、本サイトではこの設定の変更エントリをブロックしています。この設定はユーザーの家庭ネットワークでは有用かもしれませんが、パブリックサービスでは意味がありません。

ネットワークエクスペリエンスに影響を与える要因は多数あります。例えば、サーバーバンド幅、ネットワーク混雑、サーバーロード、ネットワーク品質などです。最速のIPアドレスを選択することは最速のレスポンススピードを保証するわけではありません。レイテンシはその一つの要因に過ぎず、唯一の要因ではありません。ユーザーが誤った設定を行うことによるサービス品質の低下を避けるため、本サイトではこの設定の変更エントリをブロックしています。

ルールフィルタリング

最も一般的に使用されるモードはブラックリストであり、ユーザーは事前設定されたブラックリストから選択できます。ブラックリストのヒットはハッシュアルゴリズムを使用しており、ルール数に関わらず、ヒット時間はO(1)であり、ユーザーはルール数が多すぎることによるヒット時間の増加を心配する必要はありません。

しかし、ルール計算後はメモリに格納され、各ユーザーのサービスメモリ使用量は300MB以内に制限されています。これはほとんどのユーザーのニーズを満たしますが、ユーザーのルール数が多すぎる場合、メモリ不足が発生し、サービスが繰り返し再起動され、サービス中断が発生する可能性があります。

本サイトは現在、サードパーティルールの使用をブロックしており、ユーザーが大きすぎるルールを導入することを避けています。将来、より良い制限手段が整った後、サードパーティルールの使用を再開する予定です。

まとめ

より速いリクエストレスポンスを得るために、ユーザーは以下のことができます:

- 最小TTL値を適切に大きくし、ローカルキャッシュヒット率を向上させる。

- 適切なDNSキャッシュサイズを設定する(すでにデフォルト値が設定されています)。

- 地理的に最も近い都市でサービスを作成する(企業の発展に伴い実現予定)。

- 海外接続のニーズがない場合はロードバランシングを選択し、海外接続のニーズがある場合は並列リクエストを選択する。

- 自分に適したブラックリストルールを使用し、大きすぎるルールを導入することを避ける。

7 - 信頼できるプロバイダーの設定

有料サービス作成時、デフォルトでは国内で高速な上流サービス(阿里のIPv4・IPv6およびDoTサービス)が使用されます。

一部のプロバイダーでは、海外サイトを誤ったIPアドレスに解決してしまう解析エラーが発生し、アクセスできなくなる場合があります。ブラウザで証明書エラーが表示されるのが一般的です。

このような解析エラーを回避するには、上流プロバイダーをCloudflareに変更してください。この際、DoHまたはDoTプロトコルを使用することで、ハイジャックを防げます。

また、国内の上流サービスは物理的に近く高速なため、AdGuardが優先的に使用してしまうため、これらを無効にする必要があります。

該当するサービスIPの前に#を付けることで、その上流サービスを無効化できます。

設定後は、上流をテストしてサーバーが利用可能であることを確認し、問題なければ適用してください。

ただし、海外サービスのみを使用すると、国内各アプリのアクセス体験が低下します。国内アプリは海外向けの解決を特定の外部サーバーに設定しており、国内からのアクセスは遅くなる傾向があります。

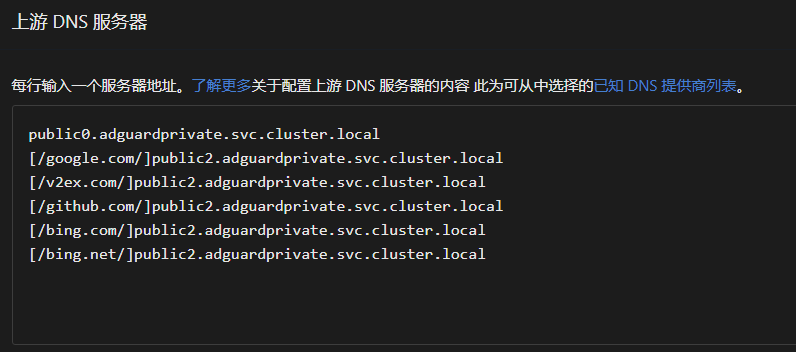

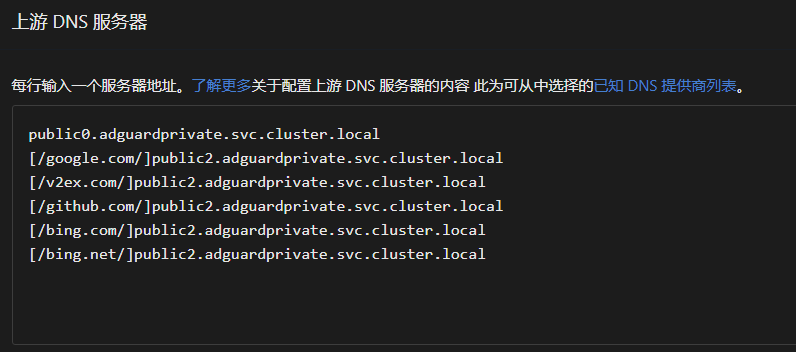

よく使うサービスの解析エラーのみを回避したい場合は、解析エラーが発生しているドメインを個別に特定の解決アドレスに指定し、それ以外のドメインはデフォルトの国内上流サービスを使用できます。

AdGuardコンソールで設定 -> DNS設定 -> 上流DNSサーバーを選択し、解析エラーが発生しているドメインを[/example1.com/example2.com/]tls://1.0.0.1の形式でカスタムDNSサーバーに追加し、設定を保存してください。

public2.adguardprivate.svc.cluster.localは、当社が内部で提供する解析エラーのない解決です。上流にはCloudflareを選択しており、ユーザーが個別に海外上流を指定するより高速な解決が可能です。ただし、ドメイン解決の更新時にわずかな遅延が発生します。専門的な要件がない限り、当社が提供するこの解析エラーのない解決をご利用ください。

CloudflareまたはGoogleの外部解決アドレスを使用する場合は、IPを指定してDoT/DoHを使用する必要があります。以下を参考にしてください:

#tls://1.1.1.1

tls://1.0.0.1

tls://[2606:4700:4700::1111]

tls://[2606:4700:4700::1001]

tls://[2606:4700:4700::64]

tls://[2606:4700:4700::6400]

https://1.1.1.1/dns-query

https://1.0.0.1/dns-query

https://[2606:4700:4700::1111]/dns-query

https://[2606:4700:4700::1001]/dns-query

#tls://8.8.8.8

#tls://8.8.4.4

tls://[2001:4860:4860::8888]

tls://[2001:4860:4860::8844]

tls://[2001:4860:4860::64]

tls://[2001:4860:4860::6464]

#https://8.8.8.8/dns-query

#https://8.8.4.4/dns-query

#https://[2001:4860:4860::8888]/dns-query

https://[2001:4860:4860::8844]/dns-query

#でコメントアウトされているアドレスは、ファイアウォールによってブロックされており、現在使用できません。

当サイトはフルスタックでIPv6に対応しており、これは当社の強みの一つです。IPv6アドレスの上流を使用することで、より安定した解決速度を得られます。